INTERNET - WWW

Par philippe lhardy

révisé le Samedi 29 Novembre 2003

Dans la même série :

Le multimédia

L'informatique personnelle PC / MAC

Un très bon site qui traite du même sujet dont je me

suis inspiré : http://www.ens-lyon.fr/~llefevre/Cours/Internet/Historique/index.htm

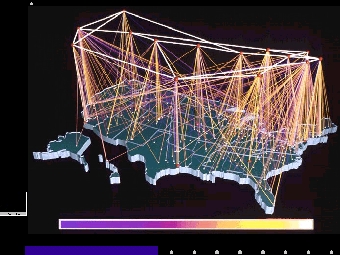

La « toile » mondiale ( worlwide web).

Pourquoi ce nom ? Jettez un coup d'oeil sur ce graphe :

Comme vous le voyez le réseau de

connections peut ressembler à la toile d'une araignée. Ce

réseau se densifie de jour en jour et parcours le monde entier.

Bien qu'ici seules les USA sont représentées, le

réseau relie les continents par des cables sous-marins et par

des liaisons satellites. Le réseau n'est hélas pas

équitablement réparti et l'afrique par exemple dispose de

très peu de connections.

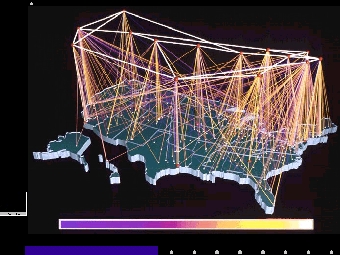

Comme vous le voyez le réseau de

connections peut ressembler à la toile d'une araignée. Ce

réseau se densifie de jour en jour et parcours le monde entier.

Bien qu'ici seules les USA sont représentées, le

réseau relie les continents par des cables sous-marins et par

des liaisons satellites. Le réseau n'est hélas pas

équitablement réparti et l'afrique par exemple dispose de

très peu de connections.

Le worldwide web est en fait un type particulier de trafic circulant

sur Internet, c'est le trafic relatif aux serveurs et client web. Le

web est fourni par le protocole http ( hyper text transport protocol ).

Ce que vous être en train de lire à l'instant est du web.

L'hyper texte est la capacité de relier des documents entre eux

via des liens, en pratique ces liens sont soulignés ou

attachés à des images, il permettent de naviguer de page

en page et de site en site en cliquant dessus.

Il existe bien d'autres type de trafic tels les courriers

électronique les partages de fichiers via du P2P ( peer to peer

) le chat etc...

Être connecté à Internet c'est avoir la

possibilité d'accéder à n'importe lequel des

autres point aux mêmes reliés.

Internet signifie tout simplement « interconnection de

réseaux ». Pour se connecter à l'internet il

faut trouver un moyen de se relier à quelqu'un qui

lui-même y est relié, c'est assez stupide mais il n'y a

pas le choix, c'est le principe même de l'internet.

Se connecter à l'internet

Pour se faire il faut avoir un équipement informatique capable

de comprendre la forme des messages qui circulent sur l'internet, avoir

un matériel qui relie cet équipement à un autre

équipement qui lui même accède à l'internet

et finalement avoir l'autorisation de cet équipement pour s'y

connecter.

En résumé :

Depuis Partout :

Téléphones portables GSM. Europe WAP, Japon I-Mod.

Chez vous

Console de jeux :

Tout est propriétaire, une documentation vous expliquera les

connections à faire.

- Sony Playstation 2, Kit de connection réseau ethernet,

routeur, modem ADSL ou bien PC/Mac et modem USB, Abonnement ADSL

fr.playstation.com

guides pour les jeux en réseau

the badben

PlayStation online

- XBox, routeur, modem ADSL ou bien PC/Mac et modem USB, Abonnement

ADSL.

xbox.com

live connection par routeur

Web TV/Set Top Box

Tout est propriétaire, une documentation vous expliquera les

connections à faire.

De toutes les façons il vous faut :

- Une ligne téléphonique libre.

- Une TV

TV Thomson TAK.

TAK est en fait un système Windows CE

avec un modem RTC intégré dans votre TV. Vous passez donc

par une connection locale téléphonique. La norme TAK

annoncée faisait référence aux lignes ADSL,

numéris ou TV câble ( ce qui semble logique ) mais il n'en

est rien dans la gamme des téléviseurs actuels.

L'utilisation des services TAK se fait sans abonnement. Vous ne payez

que les frais de connexion téléphonique lorsque vous

êtes connecté. (Tarif internet (*)

par France Télécom 0.021 euros par minute, 0.106 euro la

1ère minute indivisible).

La résolution graphique sera moins bonne que celle d'un

écran d'ordinateur ( voir Pourquoi ne puis-je pas utiliser ma télévision

comme écran de mon ordinateur )

http://www.tak.fr

Set top boxes

Ces équipements à connecter à votre

télévision sans besoin d'ordinateur sont souvent fournis

en location par les prestaires de services internets spécifques

(

ex noos ).

http://www.opentv.com/

http://www.itvdictionary.com/stb.html

http://www.espritv.com/

Un micro personnel (PC/Mac)

quel acces ?

Si vous avez un micro vous pouvez vous connecter à l'internet

par :

-

téléphone ( modem

classique ou ADSL )

-

satellite ( offre TV Satellite )

-

câble ( offre TV par câble)

-

un voisin sympathique qui a les compétences pour partager

sa connection : le Wifi

L'accès classique par téléphone :

Si votre ville en est équipé vous pouvez disposer de

l'ADSL.

- ADSL. le modem ADSL vous sera fourni. Le débit maximal peut

atteindre 600kb/s ( approx 60 Koctets/seconde ) en rappartriement ( de

l'extérieur vers votre équipement ).

liens:

association des surfeurs

lésés

dsl-valley

Sinon il vous faut acheter un modem :

- standard ( V90 -56Kb) si vous avez une prise

téléphonique classique ou un accés analogique sur

une ligne RNIS. Il existe des modems plus anciens dont les vitesses

étaient : 33Kb,28.8Kb,14.4Kb, en dessous, laissez tomber... Le

prix d'un modem V90 est d'environ 400F selon ses capacité

à faire Fax, répondeur/enregistreur, machine à

laver, stylo à bille.

- numéris ( RNIS 1 ou deux canaux B à 64Kb/s = 128kb/s

maximum par ligne) si vous avez un accès direct numeris (

abonnement DUO ). Pour bénéficier des 128Kb/s il faut

supporter l'aggregations de canaux c'est à dire l'utilisations

des 2 canaux B simultanément.Evidemment pour 128Kb/s vous payez

le double de communication ( deux lignes simultanées ). L'offre

numéris n'est plus concurrentielle vis à vis de L'ADSL.

Deux fabricants de modems RTC connus:

Européen : Olitec

Américain : US/Robotics

(3Com)

marques

Généralement avec le modem plusieurs kit de connection

gratuits sur une durée limitée sont fournis. Une fois

l'abonnement gratuit terminé il s'enchaîne automatiquement

sur un abonnement payant, ce n'est pas toujours le plus

intéressant.

L'accès TV par câble

L'accès par câble est très comparable a

l'accès ADSL.

Un modem/câble vous sera fourni. Il s'interface le plus souvent

avec une carte ethernet ou un port USB. Votre ordinateur devra donc

être équipé d'une carte ethernet ou d'un port USB.

Biensûr souvent le provider peux vous louer une SetTopBox afin

d'accéder à l'internet ou à des services

additionnel sans microordinateur mais directement à partir de la

TV ( ex noos avec http://www.opentv.com/

). Les débits sont de l'ordre de 512 kbit/s en reception et 128

kbit/s en émission. Cela a le même genre d'avantage quand

à la non monopolisation de la ligne téléphonique

et la permanence de l'accès.

Cependant les abonnements câbles sont souvent assortis d'une

limitation du volume de données envoyés qui sont

taxés, ceci vous empêche par exemple d'heberger votre

propre site internet à un tarif acceptable.

Il faut bien évidemment que votre ville soit desservie par le

câble. Pour le savoir il faut tester tous les fournisseurs

d'accès câble :

Numéricable : http://www.numericable.com/internet/

Noos : http://www.noos.fr/

L'accès Bande Locale Radio

Pour l'instant reservée aux professionnels.

http://www.firstmark.fr/

L'accès satellite

Quel système informatique ?

La réponse dépend à la fois de vos attentes et

de vos connaissances en informatique.

Pour en savoir plus: informatique personnelle

PC/MAC

MAC-OS

Livrés avec les ordinateurs macintosh il est simple

d'accès et de mise en route, il est plus insensible au virus que

Windows.

Il est très à l'aise avec toutes sortes de contenus

multimédia.

Linux

C'était le système par excellence pour les

étudiants en informatique. Aujourd'hui c'est une alternative

accessible même au grand public grace aux effort de compagnies

tel RedHat ou de la française Mandrake. Il est sûr et

jusqu'à aujourd'hui ne craint pas les virus. Il est rapide et

fiable.

Côté navigateur il est désormais à la

hauteur des autres systèmes notamment grâce à opera

et Mozilla ( version libre des sources de Netscape Communicator ).

Bien que plus répandu pour les PC il existe aussi pour les

architectures MAC.

Mandrake : http://www.linux-mandrake.com/fr/

Windows

C'est le système que l'on vous a mis sur votre PC si vous ne

l'avez pas acheté en pièces détachées.

Facile d'accès sa position dominante et quasi-monopolistique sur

le marché fait que personne n'ose imaginer qu'il en existe

d'autres.

Un de ses principaux défauts si ce n'est son prix ( que vous

payez avec la machine même si on ne vous le dit pas ) : il craint

les virus et sa conception ne permets pas de s'en protéger

efficacement. Comme l'utilisateur moyen ne sait pas vraiment comment se

protéger de ses virus qu'il ne comprends pas et que le

système ne le fait pas à sa place, le résultat est

souvent catastrophique, il n'existe pas deux mois sans qu'une alerte au

virus ne soit lancée.

Livré avers Internet Explorer, ce browser est celui qui pose le

moins de problèmes. En effet dominant en nombre les autres

navigateurs les principaux sites on tout intérêt à

être d'abord compatible avec Explorer. Explorer est un

très bon navigateur si ce n'est qu'à l'instar des

produits Microsoft il tente toujours de promouvoir de nouveaux

standards propriétaires qui ne sont compréhensible que

par lui.

BeOS

BeOS n'existe plus !

Le fournisseur d'accès

Depuis 1996, l'Association des Fournisseurs d'Accès et de

Services Internet (AFA) a pour mission le développement du

réseau Internet et des services en ligne. http://www.afa-france.com/ regroupe

: 6 sens, 9 Telecom, Aol , Cable & Wireless, Club-Internet, Colt,

Firstmark, Free,| Inter Pc, Kertel, Lycos, Magic On Line, NC

Numéricable, Noos, Tiscali, UPC,Wanadoo, Worldcom, Yahoo !.

http://www.afa-france.com/html/membres/index.htm

Ce que vous devez attendre d'un fournisseur :

|

prix du forfait

|

(*) Entre 7 et 25 euros par mois

pour un accès illimité c'est à dire un

accès à tous les sites webs, aux site de

dépôt de fichiers ( sites ftp ) et aux serveurs de

messageries.

|

|

prix des communications

|

Le numéro de téléphone vous permettant

d'accéder au service doit être local ou un 08 redirigant

sur le site local le plus proche. En effet l'utilisateur paie

l'accès jusqu'au fournisseur en temps de communication au prix

du tarif en vigueur. Il faut faire attention aux offres sans forfaits

qui fonctionnent au travers de 36..

|

|

adresses e-mails

|

L'offre classique est d'environs 3 adresse e-mail. Une seule

est déjà suffisante mais si vous avez des enfants...

Ces adresses vous permettent d'envoyer et de recevoir du courrier

électronique. ce courrier contient principalement du texte.

Vous pouvez aussi joindre à votre courrier des textes

à des formats spécifiques, des sons, des images, des

videos et toute sorte de document informatique, pourvu que la

personne qui les reçoit dispose du logiciel permettant de les

utiliser. Une courrier électronique peut aussi inclure une

page html (page web).

|

|

Hébergement de pages Web

|

10 Mega Octets de pages web hébergées sur le

site du provider est un minimum.

Même lorsque vous n'êtes pas connecté quicquonque

connaissant l'adresse Web point d'entrée de votre page peut

la consulter. Cette adresse aura le format http://<adresse web du

provider>/<nom de votre espace>, et

généralement le nom de votre espace est un amalgame de

votre prénom et de votre nom, soit un alias.

|

|

adresse du protocole internet

|

L'adresse IP est l'équivalent pour votre

connection internet à votre numéro de

téléphone pour vos communications

télécoms. Cependant contrairement à votre

numéro de téléphone celle-ci peut changer d'une

connection à l'autre.

Souvent l'adresse à laquelle on peut vous joindre durant

votre connection vous est affectée dynamiquement. Une adresse

IP dynamique est choisie parmi un liste d'adresses que

gère le fournisseur, ce n'est pas la même d'une

connection sur l'autre, donc personne ne peut savoir à quelle

adresse IP vous joindre à tout instant. Les abonnements avec

adresse IP dynamique necessitent alors l'utilisation de services DNS

dynamiques dans le cadre de l'utilisation en tant que serveur.

Il existe des fournisseurs d'accès tels nerim http://www.nerim.net capables de

vous founir une adresse IP fixe, c'est à dire qui ne

changera pas d'une connection sur l'autre.

|

Le navigateur :

Les principaux navigateurs sont :

|

Netscape Navigator/Communicator version la plus

récente 6 Netscape Navigator/Communicator version la plus

récente 6

|

95/Nt, Solaris, Macintosh, HpUx, Linux

|

|

|

Mozilla est la partie du code publié et disponible en

Open Source de Netscape. Il existe un browser Mozilla, la version 1.0

est sortie elle est très réussie et surtout elle est

libre ( licence spéciale NPL ).

|

Windows, MacOs 8,9 & X, Linux

AIX, BeOS,BSD/OS,FreeBS

HP/UX, OpenVMS, OS/2, Solaris, Tru64 Unix

|

http://www.mozilla.org

|

|

Internet Explorer de Microsoft. Etant fourni d'emblée

avec le système windows inutile d'en remettre une couche.

|

Environnements Microsoft Windows

|

|

|

Opera

|

Windows, Mac OS 8,9 & 10, Linux

|

http://www.opera.com/

|

|

|

|

|

document

sur les browsers en français

document sur les browsers en anglais

En entreprise

Les micros sont reliés entre eux via un résau local,

c'est à dire que vous êtes à me de partager des

informations avec toutes les autres machines de votre entreprise.

Biensûr le responsable du réseau met en place des verrous

afin de limiter ces possibilités. Si sur ce réseau existe

un équipement connecté à l'internet il devient

possible d'accèder à l'internet. A l'heure actuelle il y

a toujours un accès extérieur; selon l'équipement

et le système qui le gère cet accès pourra

être partagé entre toutes les machines de l'entreprise. Il

y a donc de fortes chance pour que tout soit déjà fait,

il vous suffit de vous procurer un bon browser. Demandez au responsable

réseau.

Avec votre accès au réseau internet demandez une adresse

e-mail.

Le réseau « local » : on appelle

communément un réseau local un ensemble de machines

interconnectés par le même type d'équipement

réseaux dans un espace limité d'une centaine de

mètres carrés. Relier deux ordinateurs entre eux dans la

même pièce forme un réseau local. Les

équipements les plus classiques d'un réseau local sont

les cartes ethernet, les hub ( ou concentrateurs ) et les câbles

RJ45 à paires torsadées.

Il existe aussi le token ring qui était le fer de lance d'ibm,

mais ce n'est plus vraiment d'actualité aujourd'hui.

Les réseaux locaux permettent des débits de

données de 10 100 voir 1000 Mega bits / secondes

approximativement 1 10 ou 100 Millions d'octets par seconde. Ils sont

environs mille fois plus rapide que les réseaux personnels

d'accès au web.

Qu'est-ce qui est vraiment GRATUIT sur le net ?

En éliminant le coût d'accès à

l'internet, il semblerait que tout soit gratuit... Seulement...

Pour obtenir gratuitement des addresses e-mail:

chez.com

lycos.com

softandco.fr

Pour publier gratuitement des pages webs:

chez.com

tripod

softandco.fr

Pour s'enregistrer gratuitement dans des annuaires :

pageszoom.fr vous permet de faire figurer vos adresses mail

dans les pages blanche de France Télécom

La plupart des informations sont consultables gratuitement. Etant

donnée la capacité des browser à stocker les

informations que vous consultez, il vous est possible de

récupérer des images, des sons, des videos, des livres

entiers sur votre ordinateur. Ce n'est cependant pas toujours

autorisé, certaines photos, certaines musiques sont

protégées par de droits d'auteurs ou de copie, et le fait

d'en garder une copie chez vous est interdit.

Méfiez-vous des courriers aux offres de cadeaux ou les listes

en chaîne, elles peuvent vous attirer les foudres des internautes.

L'envoi et la réception de courrier électronique est

gratuite. Sauf évidemment si vous passez par des service de

re-mailing payant ( ça existe.).

Certains sites sont payants, ils fournissent des offres d'emplois,

des états d'entreprises, des photos et des vidéos

interdites aux mineurs, des informations spécifiques à

certains corps de métiers ( principalement pour les

informaticiens...)... Ces sites sont à éviter.

Obtenir des programmes gratuits

Avant de télécharger un programme vous devez vous

assurer qu'il ne s'agit pas d'un logciel pirate.

Seuls les logiciels FreeWare sont totalement

gratuits.

Il existe des programmes ShareWare qui sont payant mais

à

des prix très raisonnable, l'essai de ces programmes est gratuit

sur une durée ou sur un nombre de fonctions limités.

Si ce n'est précisé ni FreeWare ni ShareWare, alors soit

un accord de licence préçise souvent en anglais les

droits de l'utilisateur,

Les logiciels en licence GPL, LGPL ou autre licence libre

sont le plus souvent gratuits et vous pouver aussi les copier et les

transmettre à quicquonque sans vous mettre dans

l'illégalité.

Soit il s'agit d'un logiciel pirate dont le

téléchargement correspond à un acte de copie

illicite.

Envoyer des cartes e-mail d'anniversaire, de mariage ...

Les noms barbares des protocoles de l'internet

recouvrent quoi ?

|

SLIP

|

protocole définissant l'accès via un modem

à un fournisseur de services reposants sur IP. Internet

reposant sur IP...

La distribution d'adresse IP n'est pas standardisée sur SLIP,

elle est propre à chaque kit de connection. ( Serial Link for

Ip).

L'utilisation de slip a pratiquement disparue aujordh'ui au profit

de ppp.

|

|

PPP

|

autre protocole que SLIP définissant l'accès via

un modem à un fournisseur de services reposants sur IP ( ou sur

d'autres protocoles ). PPP permet de définir facilement des mots

de passes et de distribuer des adresse IP. Internet reposant sur IP...

(Point to Point Protocol). C'est ce protocole qui est le plus

couramment utilisé pour l'accès par modem.

Ce protocole se décline en plusieurs encapsulations : PPPoA (

sur ATM), PPPoE ( sur Ethernet ), PPTP ( dans un tunnel IP ).

|

|

IP

|

C'est le protocole Internet à proprement parler, il

permet à vos informations de traverser des noeuds au travers de

réseaux différents.

Pour identifier toutes les machines accessibles par internet, chacun

dispose d'une adresse Ip(v4) qui est une suite de quatre chiffres

chacun compris entre 0 et 255. On note ces adresses en les

séparant par des '.' par exemple 154.3.4.5. Pour le commun

des mortels ces adresses sont cachées par des noms de

domaines pour qu'elles soient lisibles ( cf DNS)

Le nombre d'adresse IP version 4 se faisant de plus en

limité, la version suivante Ipv6 gére des adresses

beaucoup plus larges. Pou l'instant Ipv6 n'est pas utilisable

directement par un utilisateur sans passer par une adress Ipv4.

|

|

TCP

|

protocole utilisant IP qui permettant de créer un tuyau

de communication avec un ordinateur distant et au travers ce tuyau de

communiquer des informations, d'un protocol donné ( HTTP, SMTP,

POP, IMAP, FTP...)

|

|

SMTP

|

protocole permettant d'envoyer des mail au service de poste

électronique de votre fournisseur d'accès. ( Simple Mail

Transfer Protocol )

|

|

POP

|

protocole permettant de retirer des mails du service de poste

électronique de votre fournisseur d'accès.

|

|

IMAP

|

protocole plus récent que POP permettant de retirer des

mails du service de poste électronique de votre fournisseur

d'accès et de les consulter directement sur son site.

|

|

FTP

|

protocole de transfer de fichiers. Il est utilisé par

les browser pour rappatrier des gros fichiers sans risque de

dépassement de temps ou d'erreur de données.(File

Transfer Protocol)

|

|

HTTP

|

protocole permettant de faire des requètes aux serveurs

Web et de rappatrier des pages. très simple il est à base

de donne (get) et de prend (put). Pour les échanges

sécurisés lui préférer https.

|

|

HTTPS

|

Http « Secure ». Tout comme http mais

avec l'authentification et le cryptage en plus. Vous êtes

sûr d'être connecté sur le site indiqué et

lma connection est sécurisée. N efaîtes

jamùais une transaction commerciale au travers du web si ce

protocole n 'est pas utilisé.

|

|

MIME

|

définit les formats des données circulant dans

des e-mail ou dans des pages Web. à un MIME-type correspond une

application capable de gérer le type de donnée.

|

|

TELNET

|

protocole d'accès clavier-écran ( accès

en mode terminal ) auprès de serveurs Unix principalement.

Lui préférer SSH.

|

|

SSH

|

Secure Shell. Permet comme telnet de prendre le contrôle

d'une ordinateur à distance ( de lancer des programmes, des

scripts ... ). Il existe à l'heure actuelle 2 version de SSH :

SSH1 et SSH2, SSH2 étant plus sûre.

http://www.openssh.org

|

|

RFC

|

Tous ces protocoles sont des standards de faits qui ont

été normalisés au travers de RFC ( request for

comments ).

|

|

DNS

|

C'est le protocole qui, à partir d'un nom lisible de

site www.chez.com, identifie une machine par son adresse ip (195.6.7.2

par exemple) (voir : avoir son propre nom de

domaine )

|

|

Java

|

langage de développement objets défini par SUN

permettant de créer des programmes s'intégrant dans les

navigateurs et respectant la sécurité du net.

|

|

JavaScript

|

langage permettant d'ajouter des comportements spéciaux

à des pages HTML.

|

|

HTML

|

Hyper Text Markup Langage. permet de définir des pages

textes contenant des graphiques des sons des animations et de

formulaires dont certains élements peuvent être

utilisés pour se déplacer sur d'autres pages d'autres

serveurs. C'est grace à ces pages que l'on a défini le

principe de navigation, en passant d'une page

à autre pour trouver l'information adéquate.

|

|

GIF

|

format des images graphiques standard Internet défini

par CompuServ. Il existe des GIF animés (version GIF89a) qui

permettent d'égayer les pages Web. Ce type de format doit

être abandonné au profit de jpeg ou encore mieux png

car l'utilisation du GIF est désormais soumis à licence (

5.000 $ http://www.unisys.com/unisys/lzw/lzw-license.asp

). http://burnallgifs.org/

|

|

JPEG

|

Joint Photographic Experts Group http://www.jpeg.org http://www.ijg.org

|

|

PNG

|

Portable Network Graphics http://www.libpng.org/pub/png/

|

Rechercher des informations ( descriptions, prix,

croquis, sons, images, videos...) sur le Web.

sur les navigateurs.

La première façon de faire est d'utiliser le bouton

"search", votre recherche utilisera de toute façon les services

d'un des moteurs de recherche connu, même si le site

d'entrée est Netscape pour Navigator et MSN pour Microsoft. Ces

moteurs de recherche sont accessible directement par leur adress http :

altaVista yahoo excite infoseek looksmart nomade voila

eurêka excite francité

lokace netscan pages Web perso-Search! présence web surfrance who you

Envoyer et recevoir des textes, images, videos, son par

courrier électronique.

Dans votre logiciel de courrier électronique utilisez

"attacher un document" représenté par un trombone.

Ce que vous risquez en vous connectant au net

Aller sur le net n'est pas sans risque. J'expose ici les risques

majeurs, utiliser l'internet est aussi risqué que de rouler en

voiture, cela dépend de qui est sur la route, des routes que

vous

empruntez et de votre façon de conduire. Lorsque vous êtes

connecté, vous avez un fenêtre ouverte sur le monde, mais

le monde a aussi une fenêtre ouverte sur vous. Les risques

dépendent bien évidemment de votre utilisation, de vore

système et de vos connaissances en la matière.

Recommandations lois et jurisprudence

http://www.afa-france.com/html/action/index.htm

Les virus

Vous pouvez récupérer un virus assez facilement,

souvent vous êtes l'artisan de votre propre infection. Un virus

est un programme, si votre système est très

« confiant » il se permet de lancer des

programmes

sans votre consentement principalement lorsque vous lisez un mail qui a

des documents attachés. Les systèmes les plus sensibles

aux virus sont les systèmes Microsoft avec en ligne de mire le

logiciel OutLook. Dans les plus sûrs vous trouverez les Mac et

tous les autres dont Linux.

Le problème du virus n'est pas toujours sont côté

destructif, parfois il s'installe en cheval de troie c'est à

dire qu'il donne accès à votre machine à celui qui

a conçu ce programme. Back Orifice (non nono je ne me suis par

tompé dans l'orthographe ) est bien connu pour ça.

Un cheval de troie peut par exemple permettre à celui qui le

contrôle d'écouter se qui se passe dans votre maison si

votre ordinateur est allumé en connection sur le net et

équipé d'une carte son et d'un micro. Un cheval de troie

se refile aussi facilement qu'un programme qui ne marche pas. Encore un

fois ceci dépend du niveau de protection de votre

système, Windows et Mac sont à ce point comparables,

Linux

nettement plus sûr.

Les accès de contrôle à distance

Ce ne sont pas des chevaux de troie mais des programmes

livrés avec le système qui permettent de donner le

contrôle partiel ou total de la machine à distance. Ils

peuvent être très utiles mais doivent être

surveillés de près. Les Unix sont souvent

équipés d'un série de ces programmes dont la

partie serveur est celle qui offre l'accès et la partie client

celle qui permet de s'y connecter. Les serveurs sont donc

« dangereux » . Voici la liste des principaux

serveurs à éviter ou à protéger par un

firewall pour en empêcher les connections depuis

l'extérieur si vous avec une connection permanente au net :

TELNET (préférez ssh); FTP; NFS; HTTP ( serveur web ).

Si vous avez Windows XP sachez que Microsoft s'est donné les

moyens de venir vérifier se qu'il désire sur votre

machine. Que ce soit légal ou pas le système est

là.

Ce que vous risquez donc c'est que votre machine soit

utilisée pour stoquer des données illicites, tels un site

warez, que vos données confidentielles telles vos photos de

vacances en petites tenue soient copiées et distribuées

au monde entier et que votre mail à votre à votre banque

soit détourné afin de faire un virement sur un compte Z.

Les sites illégaux

Vous n'êtes absolument pas anonymes sur le net, les

fournisseurs de services conservent les informations des heures de

connections, des numéros de téléphones

utilisés et des addresses internet utilisées. Ainsi on

peut facilement vous retrouver.

Il se peut que sans votre consentement un site illégal se soit

installé sur votre ordinateur, ceci peut arriver si celui-ci est

en connection quasi-permanente. Ces sites warez servent à des

hackers pour y stoquer des données illégales. Je n'aime

pas l'utilisation du mot hacker car il n'avait pas au début de

connotation criminelle , mais il semble maintenant que celui-ci soit

hélas communément admis. Voici une liste non exhaustive

de ce que peuvent être ces données illégales : des

musiques mp3 commerciales, des vidéos pirates divx, des jeux de

consoles, des logiciels pirates, des listes de numéros de cartes

bleus, des codes de déblocage de portables, des photos

pédophiles, des schémas de décodeurs TV, des

schémas de bombes, etc... Je cite la liste de ce qui peut s'y

trouver pour vous donner une idée des risques que vous prenez

à vous ballader sur ce sites, de vous faire accuser d'être

un terroriste pédophile alors que vous avez

récupéré la denière chanson de chantal goya

pour votre petite fille. J'exagère un peu je sais mais un

internaute averti en vaut deux.

En entreprise la situation est encore plus délicate car non

seulement on conserve la trace d'où ça vient mais

très souvent un logiciel conserve la liste de touts les sites

que vous visitez. A moins bien évidemment que vous passiez au

travers de sites qui servent à cacher vos adresses.

L'administrateur réseau se régale souvent à voir

que nombreux hommes ne sont pas insensibles aux charmes des sites qui

sans être illégaux n'ont rien à voir avec leur

activité professionnelle.

La mise en base de données

Si vous vous connectez tout le temps par le même portail et

que vous fournissiez un identifiant un jour alors tout ce que vous y

ferez plus tard sera noté sur votre compte. Ceci est très

utile pour ne pas avoir à entrer à chaque fois vos

préférences mais peut devenir embêtant si justement

toutes vos préférences sont connues. Ceci est une

question générale sur les listing commerciaux qui

permettent de cibler des clients. Sachez que sur le net, on vous cible

constamment.

La CNIL est l'organisme d'état qui régule les

dérives www.cnil.fr. Il

existe des lois pour protéger votre vie privée d'une mise

en base de donnée, la fameuse loi informatique et

libertés : www.cnil.fr/textes/text02.htm.

Elle vous protège des recoupements de bases de données

qui permettraient par exemple à votre banquier d'avoir un

accès direct à votre dossier médical afin

d'évaluer le montant de votre assurance vie.

Les achats en ligne

Ne faites des achats en ligne que sur des sites dont la page vous

demandant votre numéro de carte bleue a une url

commençant

par https: . Ceci indique que cette page utilise un protocole

sécurisé et vous garantit entre autres que ce site est

bien celui qu'il dit être. Ce serait trop bête de payer

à quelqu'un d'autre n'est-ce pas ? Si vous doutez

préférez envoyer un chèque ou paiement par retour

du courrier. En tout état de cause ne saisissez jamais votre

code confidentiel nulle part, c'est inutile et votre code doit rester

en tout état de cause confidentiel. Il existe une exception mais

votre ordinateur doit être équipé d'un terminal

spécial et de toutes façons vous ne saisirez pas le code

sur le clavier de votre ordinateur mais sur celui du terminal ( comme

au supermarché quoi ).

( http://www.ensam.inra.fr/infoservices/1998/liberi/l%E9galit%E91.html

)

Faites aussi attention à ce que vous achetez, les achats

à l'étranger sont soumis à des taxes et certains

produits en vente à l'étranger sont illégaux en

France. Certains sites étrangers peuvent débiter votre

carte bleue mais être dans l'impossibilité

d'expédier le produit. Ceci paraît stupide mais il existe

nombreux sites étrangers francophones et vous ne vous apercevez

même pas qu'il ne s'agit pas d'un produit local. Les

dernières lettres de l'url peuvent vous donner une idée

rapide du pays du site.

La protection des mineurs

Voici le site à consulter : (https://www.internet-mineurs.gouv.fr/

), il donne des conseils et l'avis de la loi.

Un autre site très bien fait assez institutionnel et très

accessible : http://www.pointdecontact.net/famille/

Vos enfants en connaissent déjà certainement plus que

vous ! Relisez un peu le paragraphe sur les sites illégaux et

vous comprendrez de quoi je parle. Si vous enfants sont jeunes ne les

laissez jamais sans surveillance devant l'écran alors que le net

est en route, de même ne leur laissez pas le mot de passe. Les

moteurs de recherche eux-même ont parfois des ratés et il

n'est pas impossible que votre enfant tombe nez à nez avec un

site pédophile alors qu'il a cherché a avoir des

informations sur son zizi. Il existe des cas ou des parents ont

été poursuivis parce que leurs enfants, adolescents

avaient exploré un peu trop le côté obscur, il est

assez difficile dans ces cas de savoir qui a vraiment utilisé la

connection. Il existe des cas plus nombreux ou les enfants ont

utilisé la carte bleu de papa maman... mais ca.... Il existe des

sois-disant services pour filtrer ces sites mais je doute de leur

exhaustivité. Il y a quelques années un géant des

fast food avait édité un CD qui permettait de filter les

sites, il avait été si bien fait qu'il a

été utilisé par de nombreux

intéressés pour justement avoir une liste des sites

qu'ils devraient vraiment aller voir ! Le seul moyen c'est qu'une

personne de confiance soit là ou bien que vous mainteniez une

liste de tous les listes autorisés et qu'aucun autre ne puisse

passer.

Je passe sur les forum de discussions les chats et tous les endroits ou

vos enfants peuvent rencontrer des gens qui ne sont pas virtuels du

tout.

Les SCAM mails de sollicitation d'argent

Le SCAM est un mot argot américain (slang) désignant

un système commercial frauduleux qui utilise des communications

électroniques.

C'est devenu un grand classique, après avoir envahi les plays

anglophones les SCAM arrivent en force dans les pays francophones. Les

plus connus viennent du Nigéria, leur but est la plupart du

temps de vous faire ouvrir un compte à l'étranger afin

que des personnes puissent rappatrier de l'argent ( qu'ils indiquent ne

pas pouvoir récupérer du fait de sa provenance

illégale ). Si vous êtes honnètes et nullement

intéressés par l'appât du gain tant mieux, cela

vous évitera les désagréments qui peuvent se finir

dans une prison étrangère. Si la promesse d'obtenir 10%

de 876 millions de dollars rien que parce que vous êtes digne de

la confiance de fiefés arnaqueurs vous titillle j'espère

pour vous que vous aurez lu cet avertissement auparavant. Que ce soit

clair vous n'y gagnerez rien, au mieux vous n'y perderez pas tout.

Dans tous les cas lorsque vous recevez un mail de quelqu'un que vous ne

connaissez pas si de l'argent est en jeu : méfiez vous.

Une coalition contre ces fraudes : http://home.rica.net/alphae/419coal/

L'accès au net et aux mails en entreprise

En entreprise vous risquez tout simplement de perdre votre emploi.

Toutes les entreprises qui se respectent sont au minimum

équipées de FireWall et ceux ci conservent la trace de

vos connections ( voir site illegaux). De plus vos mails meme

personnels sont lisible sur le réseau local à moins bien

sûr que vous ne les cryptiez. De même utiliser les

ressources de votre entreprise pour héberger un serveur

personnel doit se faire avec prudence et jamais sans autorisation

explicite.

Des Trucs +

Partager sa connection internet

Le sujet étant vaste, j'en ai fait une

page à part.

Sécuriser / Protéger / Autentifier ses envois de mails

Les mails classiques ne sont pas authentifiés et n'importe

quel étudiant en informatique qui vient d'étudier le

protocol SMPT est à même de forger un mail, c'est à

dire par exemple d'envoyer un mail à quelqu'un en se faisant

passer pour quelqu'un d'autre. C'est très simple il suffit

d'attaquer le port SMTP directement par telnet ou bien même

d'utiliser des programmes écrits spécialement à

cet

effet, mais ceci est une autre histoire. PGP Pretty Good Privacy est le

maître mot pour ce faire. PGP repose sur des systèmes de

cryptage de données maintenant très utilisés. PGP

peut vous garantir qu'un mail provient de son origine et que personne

n'en a changé le contenu. Et ceci est rassurant. ( www.gnupg.org ).

un petit article sur GPG et Sylpheed

FireWall / Pare Feu

Un pare feu est en fait un équipement ou un logiciel qui

filte le trafic qui transite à travers lui. Il peut ainsi

interdire des connections et éviter un utilisation frauduleuse

de

votre équipement à distance. La force d'un pare feu est

principalement matière de règlage et de connaissance des

protocoles utilisés par l'internet, souvent un bon pare feu est

un pare feu configuré par un administrateur réseau. Les

distributions récentes de linux intègrent un pare-feu

standard.

Créer son site Web

De nombreux services gratuits ou payant vous permettent de

créer votre site web. En premier lieu votre opérateur

vous le permet. Ce qu'il faut savoir dans ce cas c'est que le jour

où vous changerez d'abonnement et bien il faudra changer votre

site de place et donc son nom. Changer le nom d'un site c'est perdre

tous les liens que d'autres sites ont pu faire sur le vôtre,

c'est perdre tous les bookmarks des afficionados de votre site etc...

C'est pourquoi il est souvent agréable d'avoir un site qu ne

change pas de nom.

Vous pouvez trouver des hébergeurs gratuits mais alors votre

site sera agrémenté de publicité, ce qui est le

cas ici par exemple, la taille de votre site sera limitée et

vous n'aurez pas accès à tous les outils du WebMaster

professionnel. De plus votre site sera beaucoup fliqué et des

contenus « en marge » mais pas illégaux

pourront être interdits. ( http://chez.tiscali.fr

).

Vous pouvez trouver des hébergeurs

« libres » qui bien que payants ( de l'ordre de

300 F/mois ) vous permettent d'avoir un site sans publicité et

dont vous êtes réellement responsable du contenu. (www.lautre.net )

Vous pouvez héberger vous-même votre site ou le faire

héberger en fournissant la machine qui contient le serveur web.

Il faut dans ce cas disposer d'un nom de domaine et d'une machine en

connection permanente sur le web. Soit vous disposez aussi d'une

adresse internet fixe et il suffit d'enregistrer cette adresse

auprès d'un serveur dns soit vous pouvez passer par des serveurs

de noms de domaines dynamiques ( www.dyndns.org

).

Il existe un tas de solutions mélangées mais en fait le

principal est d'avoir un véritable contenu. Et pour créer

ce contenu il vous faut au moins un programme d'édition de page.

J'utilise le logiciel bureautique intégré StarOffice pour

ce faire et j'en suis très satisfait. Il est gratuit pour

l'utilisateur particulier et existe à la fois sous Windows sous

Solaris et sous Linux (http://www.sun.com/software/star/staroffice/5.2/get/get.html

).

Une fois les pages crées sur mon micro personnel je les envoie

soit par l'intérmédiaire d'une page d'upload soit par

copie à distance sur la machine qui héberge mon site (

par ftp, scp, que sais-je d'autre ).

Avoir son propre nom de domaine :

Moyennant de 10 à 30 euros par ans vous pouvez louer un nom

de domaine :

Organismes français :

Transpac http://www.oleane.net

Gandi SARL http://www.gandi.net

BookMyName SAS (ex-Worldnet) http://www.bookmyname.com

Nordnet http://www.nordnet.net

OVH http://www.ovh.com

Les questions qui tuent

Pourquoi mon modem RTC ne peut-il pas dépasser les 60 Kb/s

alors que mon modem ADSL qui utilise la même ligne peut lui faire

plus de 1 Mb/s ?

Parce que le signal du modem RTC circule depuis votre modem

jusqu'au modem de votre correspondant ou de votre provider via un

communication téléphonique identique à une

communication vocale. Comme ce réseau téléphonique

n'a été prévu que pour la voix il effectue des

transformations ( et en particulier votre voix est

numérisée dans le réseau interne ) qui

réduisent la plage de fréquence utilisable et donc limite

le débit. En ADSL le signal de modem ne va pas jusqu'aux locaux

de votre fournisseur d'accès internet mais est reçu

directement au bout de la paire de cuivre de votre ligne

téléphonique dans le central local (de france telecom) le

plus proche. La limitation physique du débit d'ADSL

dépend de la qualité de la ligne, de sa longueur et de

son isolement aux autres lignes jusqu'au relai le plus proche.

Pourquoi mon modem ADSL ne monopolise pas la ligne alors que mon

modem RTC le fait ?

La réponse est la même que pour la question

précédante. Un filtre est soit instllé par

l'opérateur ( France telecom ) soit fourni comme une prise

gigogne téléphone avec le modem. Ce filtre permet

d'empécher les équipements utilisant les signaux

téléphonique classique d'interférer avec le signal

ADSL et inversement d'éviter les parasites provenant de la ligne

ADSL. Cet équipement est appelé filtre car c'est

exactement son action, il filtre les fréquences. Il est à

noter que vous pouvez utilisez un modem RTC en même temps que

votre connection ADSL car comme je l'ai déjà dit un modem

RTC se comporte exactement comme si vous utilisiez le

téléphone juste pour parler.

Pourquoi mon modem ADSL ne peut-il pas se connecter

bêtement sur le port série de mon ordinateur ?

Parce que le débit maximal du port

série sur PC est de l'ordre de 115 Kbit/s et que celui de

votre connectoin ADSL est au minimum 3 fois supérieur. Les modem

ADSL se connectent donc soit en interne sur le bus ( en carte ), soit

sur une connection ethernet ( 10Mbit/s ), soit sur une connection USB,

soit sur une connection ATMF-25, il pourrait y en avoir en FireWire.

Pourquoi ma connection ADSL ne

marche pas si je me déplace chez mon voisin ?

La première

réponse qui vient est : votre abonnement ADSL est lié

à votre prise téléphonique. Et si votre voisn

dispose aussi d'adsl ? Dans ce cas si vous utilisez son nom

d'utilisateur et son mot de passe et le protocole qui va bien ca doit

marcher. Et si vous voulez utiliser votre utilisateur ?

Contractuellement vous vous êtes engagé à utiliser

le service depuis un numéro donné.

Comment circule le traffic ADSL ?

Dés la sortie de votre modem le traffic ADSL est une suite de

cellules ATM ( petits paquets de 53 octets ). C'est pourquoi vous devez

configurer un VPI et un VCI qui sont des valeurs propre au routage des

cellules sur ATM. Ces valeurs dépendent de l'opérateur

qui s'occupe de la reception de ces cellules et du protocole que votre

modem va utiliser au dessus d'ATM : ( PPPoA, PPPoE ou Bridging ). Le

signal circule sur la ligne sur des fréquences allant de 300kHz

à 1.1MHz ( à comparer aux 0-4kHz du RTC ). Il arrive dans

un central situé à moins de cinq kilomètres pour

que la déperdition de signal ne soit pas trop importante.

Dans ce central le signal téléphonique est

séparé du signal ADSL pour être fourni à un

multiplexeur de ligne d'abonné numérique (DSLAM). Cette

équipement permet de regrouper pluseurs abonnnés sur une

ligne ATM. A la sortie du DSLAM le traffic ADSL circule sur une dorsale

ATM jusqu'au BAS. Le BAS "ouvre" une partie du protocole PPP ( en

partie LCP ) pour en extraire le nom d'utilisateur et le mot de passe

afin de choisir le bon fournisseur et de valider votre accès (

par un proxy RADIUS ). De ce BAS le traffic est envoyé vers

votre provider par des réseaux dédiés. Le provider

peut recevoir votre traffic PPP transporté dans du L2TP. Ce

fournisseur vous affecte une adresse ip. Ce n'est qu'à partir de

là que l'interconnection au réseau internet mondial se

fait.

A moins que votre région soit dégroupée, le DSLAM

ainsi que le BAS sont à France Telecom. Si votre fournisseur est

wanadoo vous ne quittez pas France Telecom. Lorsque vous souscrivez un

abonnment ADSL auprès de (par exemple) Tiscali, Nerim ou Free

ceux-ci font les démarches auprès de France Telecom pour

établir l'accès physique, ce qui n'était pas le

cas il y a quelques années.

Qui possède l'internet ?

Personne en particulier cependant il existe des organismes qui

contrôlent la distribution des adresse, la distribution des noms

de domaines qui en contrôlent l'extension. L'infrastructure

lourde peut aussi être contrôlée : les liaisons

nationales, continentales et intercontinentales ainsi que les noeuds

primaires du réseaux appartiennent à des entreprises de

télécommunication principalement et à certains

organismes d'états ( souvent la recherche et l'armée ),

en ce sens des points stratégiques peuvent être

controlés. Cependant internet a été conçu

pour l'armée américaines avec comme but ultime la

possibilté de conserver des communications même

après une guerre ( nucléaire ). Ainsi le réseau IP

est prévu pour fonctionner de façon distribuée

sans intervention d'un système central et il est à ce

titre difficle à « posséder ».

En anglais : The Big Picture : http://www.navigators.com/internet_architecture.html

Au niveau mondial :

ISOC (Internet Society)

http://www.isoc.org/

IAB (Internet Architecture Board)

http://www.iab.org/

IETF (Internet Engineering Task Force)

InterNIC (Internet Network Information Center)

http://www.internic.org

ICANN :

Organisme chargé d'assurer l'unicité et

l'universltié des informations relatives aux noms de domaines et

de sites ( DNS ).

Le coeur du service de nom de domaine (DNS) est assuré par 13

ordinateurs appelés « root server » (

serveurs racine ).

Ils sont coordonnés par L'ICANN et sont distribué partout

dans le monde. Tous continnent les même informations vitales,

ceci pour distribuer la charge de travail et de se maintenir en

fonctionnement par réplication.

TLD : Top Level Domain, domaine de niveau maximal.

Ces serveurs contiennent les adresses IP de tous les registres TLD a la

fois les registres globaux tels .com .org etc... et les 244 registres

spécifques à chaques payes tels .fr (France), .cn (Chine)

etc..

http://www.icann.org/registrars/accredited-list.html

extrait de : http://www.ens-lyon.fr/~llefevre/Cours/Internet/Historique/tsld029.htm

Glossary Internet Engineering Task Force

(IETF)

L'IETF est l'ingénierie et le bras de developpement de

l'internet.

Bien qu'il ait existé de manière informelle avant; le

groupe a été établit formellement par l'IAB en

1986 avec Phill Grooss en temps que premier directeur.

(IAB)

L'IAB est responsable pour

définir l'architecture générale de l'internet en

frournissant la voie et la direction à suivre à l'IETF.

The IAB also serves as the technology advisory group to the Internet

Society, and oversees a number of critical activities in support of the

Internet.

The Internet Engineering Steering Group (IESG)

L'IESG est responsable de l'administration technique des

activités de l'IETF et des processus standards Internet.

"As part of the ISOC, it administers

the process according to the rules and procedures which have been

ratified by the ISOC Trustees. The IESG is directly responsible for the

actions associated with entry into and movement along the Internet

"standards track," including final approval of specifications as

Internet Standards."

Internet Society (ISOC)

The Internet Society is a professional membership organization of

Internet experts that comments on policies and practices and oversees a

number of other boards and task forces dealing with network policy

issues.

(IANA) Autorité d'assignation des identifiants. (Internet

Assigned Numbers Authority)

Basé à ICANN, IANA s'occuppe de tous les

"paramètres uniques" dans l'internet, ceci inclus notamment les

adresses IPv4. Chaque nom de domaine est associé à une

adresse IPv4, un nom numérique constitué de quatre blocs

de nombres de 0 à 255, (ex:. 204.146.46.8), que les

systèmes utilisent pour faire transiter l'information sur le

réseau.

Remarque : tous les tarifs sont

à titre indicatif ( ils sont d'ailleurs trop vieux), veuillez

vous reporter à l'adresse du site source pour avoir des

informations à jour.

Comme vous le voyez le réseau de

connections peut ressembler à la toile d'une araignée. Ce

réseau se densifie de jour en jour et parcours le monde entier.

Bien qu'ici seules les USA sont représentées, le

réseau relie les continents par des cables sous-marins et par

des liaisons satellites. Le réseau n'est hélas pas

équitablement réparti et l'afrique par exemple dispose de

très peu de connections.

Comme vous le voyez le réseau de

connections peut ressembler à la toile d'une araignée. Ce

réseau se densifie de jour en jour et parcours le monde entier.

Bien qu'ici seules les USA sont représentées, le

réseau relie les continents par des cables sous-marins et par

des liaisons satellites. Le réseau n'est hélas pas

équitablement réparti et l'afrique par exemple dispose de

très peu de connections.